[Objašnjenje] Bijeli šešir protiv crnog šešira – koja je razlika

Objasnjenje Bijeli Sesir Protiv Crnog Sesira Koja Je Razlika

Kad se suoče sa svim vrstama hakiranja, ljudi uvijek ne znaju što učiniti. Na primjer, znate li nešto o Bijelom šeširu i Crnom šeširu? Ne radi se o ukrasima od tkanine, već o informacijskoj tehnologiji. Za više informacija, članak o White hat vs Black Hat na MiniTool web mjesto će ga otkriti.

Prije svega, bilo Bijeli šešir ili Crni šešir, oba se koriste za klasifikaciju hakera, što je inspirirano ranim vestern filmovima, gdje su se heroji mogli prepoznati po bijelim šeširima koje su nosili, a zlikovci po crnim šeširima.

Stoga možete lako reći da se svi hakeri ne smatraju zlonamjernim neprijateljima. Glavna kategorija hakera klasificira se u tri vrste – hakeri s bijelim šeširom, hakeri s crnim šeširom i hakeri sa sivim šeširom, od kojih također možete razlikovati po motivima – etički hakeri, zlonamjerni hakeri i ne zlonamjerni, ali ne uvijek i etički hakeri.

Stoga, da biste shvatili razliku između Bijelog šešira i Crnog šešira, možete početi s njihovim definicijama i načelima rada.

Što je bijeli šešir?

Cyber pojam – White Hat hacker odnosi se na programera koji zauzima poziciju hakera i napada vlastiti sustav kako bi provjerio ima li sigurnosnih propusta. Oni to rade na isti način na koji hakeri (koji se obično nazivaju Black Hat hakeri) koriste za ometanje napada, ali to rade radi održavanja sigurnosti.

Oni obično imaju visoko kvalificiranu stručnost i profesionalno znanje za pronalaženje ranjivosti u sustavu, ali za razliku od Black Hat hakera, oni su ovlašteni ili certificirani za hakiranje organizacijskih mreža i računalnih sustava tako da se slabosti u sigurnosnim sustavima mogu otkriti i mogu kako bi pronašli svoj put štiteći ih od vanjskih napada i povreda podataka.

Mnoga poduzeća i vlade žude za tim profesionalcima da podignu svoje obrambene zidove. Ti hakeri s bijelim šeširom često su visoko plaćeni, a mogu raditi i za osobne interese.

Što je Black Hat?

Black Hat hakeri često koriste svoje vještine kako bi ukrali tuđe resurse na mreži ili krekirali softver koji se naplaćuje radi zarade. Iako je po njihovom mišljenju to zbog tehnologije, ovakvo ponašanje često remeti red na cijelom tržištu ili propušta privatnost drugih.

Mogu provaliti u sustave, ukrasti podatke, manipulirati podacima i ugroziti sigurnost, a njihovi napadi mogu varirati od jednostavnog širenja zlonamjernog softvera do iskorištavanja složenih ranjivosti i krađe podataka.

Bijeli šešir protiv crnog šešira

Bijeli šešir protiv namjera crnog šešira

Njihovi motivi su najveća razlika između White Hat hakera i Black Hat hakera.

Kao što smo već spomenuli, radi boljeg identificiranja vaših neprijatelja i partnera, hakeri su podijeljeni na etičke hakere i zlonamjerne hakere, što znači da neki od njih napadaju sustav iz dobrih i valjanih razloga, ali neki zbog financijske dobiti, političkih interesa ili zlonamjerne osvete .

Inače, iako koriste iste kanale za izvođenje napada, sve dok akciju odobrava napadnuti, napadač se može činiti legalnim i etičnim.

Etičko hakiranje prihvaćeno je društvenim priznanjem, poznatim kao 'branitelji informacijske sigurnosti', 'čuvari' svijeta interneta i neizostavna okosnica konteksta 'Internet +'; Black Hat hakiranje spada u ilegalne događaje zbog svojih uznemirujućih društvenih pravila.

Tehnike bijelog šešira protiv crnog šešira

Iako i White Hat hakeri i Black Hat hakeri imaju za cilj napasti sustave i pronaći slabosti u sigurnosnom sustavu, tehnike i metode su različite.

Bijeli šešir hakiranje

1. Društveni inženjering

Društveni inženjering podrazumijeva prevaru i manipulaciju žrtava da učine nešto što ne bi smjele, kao što su bankovni transferi, dijeljenje vjerodajnica za prijavu i tako dalje.

2. Ispitivanje prodora

Penetracijsko testiranje ima za cilj otkriti ranjivosti i slabosti u obranama i krajnjim točkama organizacije kako bi se one mogle ispraviti.

3. Rekognosciranje i istraživanje

To uključuje istraživanje organizacije kako bi se pronašle ranjivosti u fizičkoj i IT infrastrukturi. Cilj je prikupiti dovoljno informacija da se identificiraju načini za legalno zaobilaženje sigurnosnih kontrola i mehanizama, a da se ništa ne pokvari ili uništi.

4. Programiranje

White Hat hakeri stvaraju honeypotove kao mamce koji mame kibernetičke kriminalce kako bi im odvratili pažnju i dobili vrijedne informacije o svojim napadačima.

5. Koristite razne digitalne i fizičke alate

Mogu instalirati robote i drugi zlonamjerni softver te dobiti pristup mreži ili poslužiteljima.

Black Hat hakiranje

Tehnike crnih šešira hakera stalno se razvijaju, ali glavne metode napada neće se previše promijeniti. Ovdje je popis tehnika hakiranja s kojima se možete susresti.

1. Phishing napadi

Phishing je vrsta kibersigurnosnog napada tijekom kojeg zlonamjerni akteri šalju poruke pretvarajući se da su osoba ili entitet od povjerenja.

2. DDoS napadi

DDoS napad je pokušaj rušenja internetske usluge preplavljivanjem sintetički generiranim prometom. Da biste saznali više pojedinosti o DDoS napadima, pogledajte ovaj članak: Što je DDoS napad? Kako spriječiti DDoS napad .

3. Trojanski virus

Trojanski virus vrsta je zlonamjernog softvera koji skriva svoj pravi sadržaj, prerušen u besplatni softver, videozapise ili glazbu, ili se pojavljuje kao legitimne reklame, kako bi zavarao korisnika da pomisli da je to bezopasna datoteka.

4. Neke od drugih popularnih tehnika uključuju:

- Logičke bombe

- Keylogging

- Ransomware

- Lažni W.A.P.

- Sirova snaga

- Promjena napada

- Krađa kolačića

- Napad mamaca

Principi rada bijelog vs crnog šešira

Osim po motivima i tehnikama rada, možete ih razlikovati i po principima rada.

White Hat hakeri

Za White Hat hakere postoji pet faza:

Faza 1: Otisak stopala

Footprinting je tehnika za prikupljanje što je više moguće informacija o ciljanom računalnom sustavu, infrastrukturi i mreži kako bi se identificirale prilike za prodor u njih. To je jedna od najučinkovitijih metoda za prepoznavanje ranjivosti.

Faza 2: Skeniranje

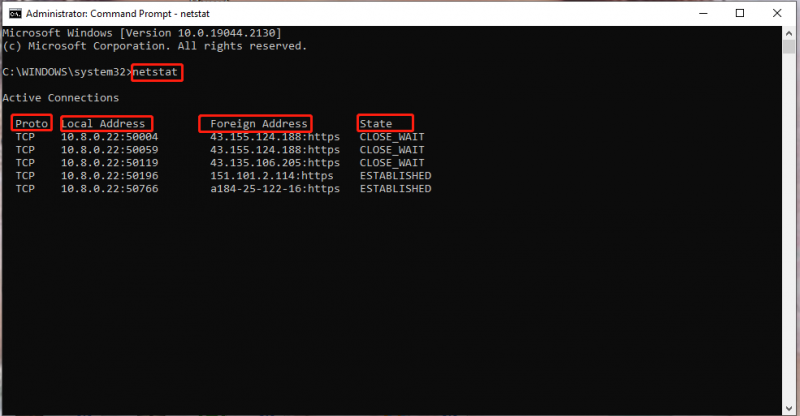

Nakon što prikupe potrebne informacije, hakeri će početi pristupati mreži i pretraživati informacije, kao što su korisnički računi, vjerodajnice i IP adrese.

Faza 3: Dobivanje pristupa

U ovoj fazi napadač provaljuje u sustav/mrežu koristeći različite alate ili metode. Nakon ulaska u sustav mora povećati svoju privilegiju na administratorsku razinu kako bi mogao instalirati aplikaciju koja mu treba ili mijenjati podatke ili sakriti podatke.

Faza 4: Održavanje pristupa

To je proces u kojem je haker već dobio pristup sustavu. Nakon što dobije pristup, haker instalira neka stražnja vrata kako bi ušao u sustav kada mu u budućnosti zatreba pristup ovom sustavu u vlasništvu.

Faza 5: Analiza

Analiza ranjivosti je postupak za provjeru svih ranjivosti u sustavima, računalima i drugim alatima ekosustava. Analiza ranjivosti pomaže u analizi, prepoznavanju i rangiranju ranjivosti.

Pomaže u identifikaciji i procjeni pojedinosti o prijetnji, omogućujući nam da zadržimo rješenje kako bismo ih zaštitili od hakera.

Black Hat hakeri

- Stvorite i pokrenite malware i DDoS napade kako biste poremetili operacije i izazvali opći kaos i uništenje.

- Stvorite lažne profile na društvenim mrežama ljudi kojima vjerujete kako bi vas manipulirali da biste otkrili povjerljive ili bankovne podatke.

- Ukradite korisničke podatke prodiranjem u propusne baze podataka.

- Širite zlonamjerni softver ili varajte ljude korištenjem phishing napada.

- Stalno tražite ranjivosti kako biste pronašli načine da ih iskoristite za osobnu korist.

- Instalirajte špijunski softver na uređaje svojih meta kako biste ucjenjivali žrtve.

Kako se zaštititi od Black Hat hakera?

Ne pristupajte osobnim ili financijskim podacima putem javnog Wi-Fija

Najveća prijetnja sigurnosti besplatnog Wi-Fi-ja je mogućnost hakera da se postavi između vas i točke povezivanja. Dakle, umjesto da izravno razgovarate s žarišnom točkom, šaljete svoje podatke hakeru, koji ih zatim prosljeđuje dalje.

Isključite značajke koje vam ne trebaju

Osim vašeg Wi-Fi-ja, svaka značajka koja može biti most između vas i hakera je opasna, poput GPS-a, Bluetootha i nekih aplikacija. Možete ih jednostavno uključiti samo kada ih trebate.

Odaberite svoje aplikacije mudro

Aplikacije su uobičajeni kanal za skrivanje zlonamjernih kodova. Da biste to izbjegli, radije preuzimajte i instalirajte programe s pouzdanih web stranica u slučaju da vam neki linkovi donesu opasne viruse i priložene programe.

Osim toga, ne zaboravite redovito ažurirati svoje aplikacije i na vrijeme ukloniti te nepotrebne programe.

Koristite lozinku, šifru za zaključavanje ili šifriranje.

- Koristite renomirani upravitelj šifriranih lozinki.

- Provjerite jesu li vaše lozinke dugačke najmanje osam znakova, s kombinacijom velikih i malih slova te sadrže brojeve ili druge znakove.

- Koristite značajku šifriranja pohrane.

- Postavite zaslon na čekanje nakon pet minuta ili manje.

Unaprijed napravite sigurnosnu kopiju svojih podataka

Nakon proučavanja razlike između Bijelog šešira i Crnog šešira, imate opću sliku o tome što su i kako ih razlikovati. No, iako je slika prikazana i otkriven plan opreza, svaki zanemareni detalj može vam omogućiti da postanete meta izložena hakerima.

Kako biste minimizirali svoje gubitke i spriječili padove sustava ili druge ozbiljne katastrofe koje su napravili hakeri, priprema rezervnog plana uvijek može biti posljednje utočište za oporavak izgubljenih podataka. MiniTool ShadowMaker godinama se posvetio ovom polju i bilježi veći napredak i otkrića.

Za izradu sigurnosne kopije s MiniTool ShadowMakerom prvo morate preuzeti i instalirati program i dobit ćete besplatnu probnu verziju od 30 dana.

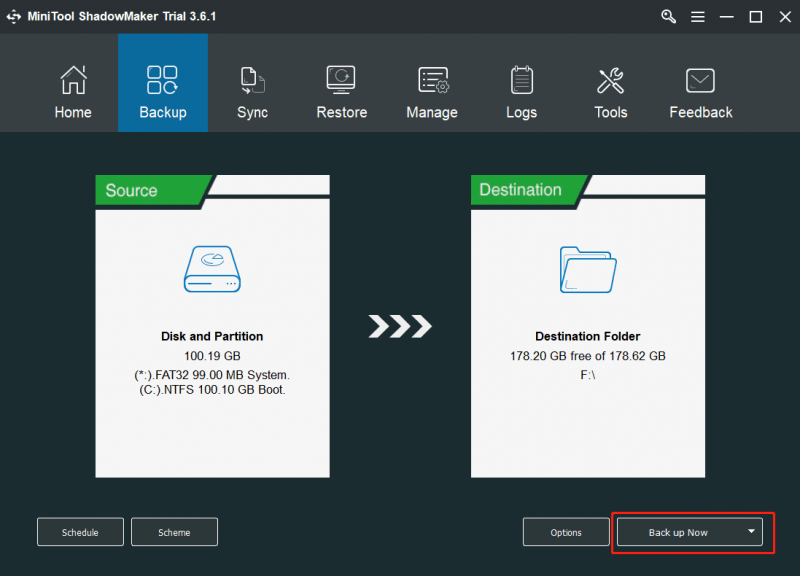

Korak 1: Kliknite Nastavi probu za ulazak u program i prebacivanje na Sigurnosna kopija tab.

2. korak: Kliknite na Izvor odjeljak i u skočnom prozoru možete odabrati sadržaj sigurnosne kopije uključujući sustav, disk, particiju, mapu i datoteku. Prema zadanim postavkama sustav je već postavljen kao izvor sigurnosne kopije.

Korak 3: Idite na Odredište dio gdje možete vidjeti četiri opcije koje sadrže Mapa administratorskog računa , Knjižnice , Računalo , i Podijeljeno . Zatim odaberite svoj odredišni put. I onda kliknite u redu da biste spremili svoje promjene.

Korak 4: Kliknite na Sigurnosno kopiraj sada mogućnost pokretanja procesa odmah ili Sigurnosno kopiranje kasnije mogućnost odgode sigurnosne kopije. Zadatak odgođene sigurnosne kopije je na Upravljati stranica.

Osim toga, s MiniTool ShadowMakerom možete sinkronizirati svoje datoteke ili klonirati disk. Usluge u kojima možete uživati više su od rezervne. Jedna od korisnih funkcija – Univerzalno vraćanje – može vam pomoći riješiti problem nekompatibilnosti ako želite vratiti sustav na drugim računalima.

Poanta:

U većini slučajeva, teško je u potpunosti spriječiti sve događaje hakiranja ako ste u visokoj opasnosti od izlaganja vaših važnih i vrijednih podataka vani, što je prilično lako pronaći u ovom svijetu povezanom s internetom. U svakom slučaju, neke vam metode mogu pomoći smanjiti gubitak, a rezervni plan može biti vaše zadnje utočište.

Ako ste naišli na bilo kakve probleme prilikom korištenja MiniTool ShadowMakera, možete ostaviti poruku u sljedećoj zoni za komentare i mi ćemo vam odgovoriti što je prije moguće. Ako trebate pomoć pri korištenju softvera MiniTool, možete nas kontaktirati putem [email protected] .

Bijeli šešir protiv crnog šešira FAQ

Jesu li bijeli šeširi legalni?Bijeli šeširi zaslužuju pravno poštovanje. Ali bijeli šeširi također mogu biti pravno izloženi i ranjivi na tužbe, čak i kada hakiraju sustave s dobrom namjerom, ali to u biti čine neželjeni ili nepozvani unutar konteksta formalnog ugovornog angažmana od strane principala.

Koje su 3 vrste hakera?Tri su dobro poznate vrste hakera u svijetu informacijske sigurnosti: crni šeširi, bijeli šeširi i sivi šeširi. Ovi opisi šešira u boji rođeni su dok su se hakeri pokušavali razlikovati i odvojiti dobre hakere od loših.

Plaćaju li hakeri s bijelim šeširom?CEH je vjerodajnica neutralna prema dobavljaču, a stručnjaci s CEH certifikatom vrlo su traženi. Prosječna plaća etičkog hakera je malo iznad 000, prema PayScaleu, a najviši raspon može doseći i više od 0000.

Kako crni šešir hakeri zarađuju?Postoji nekoliko načina da zaradite novac kao crni šešir. Neki od njih su unajmljeni hakeri; uglavnom online plaćenici. Ostali načini uključuju krađu podataka o kreditnoj kartici od žrtava, prodaju brojeva na mračnom webu ili korištenje žrtvinog stroja za kripto rudarenje.

![Popravljeno - Zaštitom od virusa i prijetnji upravlja vaša organizacija [MiniTool Savjeti]](https://gov-civil-setubal.pt/img/backup-tips/58/fixed-virus-threat-protection-is-managed-your-organization.png)

![Riješeno - datoteke se ne prikazuju na vanjskom tvrdom disku [ažurirano 2020.] [MiniTool Savjeti]](https://gov-civil-setubal.pt/img/data-recovery-tips/21/solved-files-not-showing-external-hard-drive.jpg)

![[Rješeno] Kako ispraviti opći kvar pinga na sustavu Windows 10? [MiniTool vijesti]](https://gov-civil-setubal.pt/img/minitool-news-center/42/how-fix-ping-general-failure-windows-10.png)

![[Riješeno!] Zašto su se moji YouTube videozapisi prenijeli u 360p?](https://gov-civil-setubal.pt/img/youtube/83/why-did-my-youtube-videos-upload-360p.png)

![[Odgovoreno] Što VHS znači i kada je VHS izašao?](https://gov-civil-setubal.pt/img/blog/69/what-does-vhs-stand.png)

![Android zaslon osjetljiv na dodir ne radi? Kako se nositi s ovim brojem? [Savjeti za mini alat]](https://gov-civil-setubal.pt/img/android-file-recovery-tips/16/android-touch-screen-not-working.jpg)

![[Novo] Discord formatiranje teksta: boja/podebljano/kurziv/precrtano](https://gov-civil-setubal.pt/img/news/16/discord-text-formatting.png)

![Kako dobiti i postaviti žive / animirane pozadine za računalo sa sustavom Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/38/how-get-set-live-animated-wallpapers.jpg)

![[FIX] Ime direktorija je nevaljani problem u sustavu Windows [MiniTool Savjeti]](https://gov-civil-setubal.pt/img/data-recovery-tips/49/directory-name-is-invalid-problem-windows.jpg)